Linux Server als Wireless LAN Access Point

Der Aufbau meines Linux Server

Die Umsätzung, das Linux als ein Wireless LAN Access Point fungieren kann, ist zur Zeit (Mai 2004) gar nicht so einfach. Für die WLan Karten mit deinem Prism Chip, da gibt es ein spezielles Programm, das man sich herunterläd und dieses dann als Daemon laufen lassen kann, der die WLan Karte als Access Point betreibt. Nun, das brachte mich selber jetzt auch nicht viel weiter, denn ich habe mir einen Atheros WLan Karte gekauft. Das war aber auch gar nicht verkehrt, wie ich später herausgefunden haben, denn die Atheros Karten können schon von Haus aus als Access Point eingesätzt werden, ohne das man sehr viel Programme konfigurieren muß. Ich wünsche euch viel Spaß beim lesen meines Artikels.

- Vorwort

- Wie kam ich dazu

- Hardware

- Netzwerk Beschreibung

- Den smpppd mit kinternet Fehrnsteuern

- Die SuSEfirewall einstellungen

Ich wünsche euch viel Spaß beim lesen und ich hoffe, ich kann euch bei etwas behilflich sein oder euch eine neue Anregung mit auf dem Weg geben.

Vorwort

Ob Ihr über den Artikel Schmunzelt werdet, oder ob Euch der Artikel gearde richtig kommt, das kann wohl nur jeder für sich entscheiden. Beim Aufbau, Erweitern, Verbessern meines Linux Servers haben mir auch viele Anleitungen von privaten Leuten wirklich sehr geholfen. Als ich eine Frage in das LevelOne Forum (Scheint, das diese Forum nicht mehr existiert) gepostet habe, wurde ich auch gefragt, wie ich die Linux Kiste als WLan AP zum laufen gebracht habe. Aus diesem Grunde habe ich mir gesagt, warum soll ich denn meine Informationen nicht an euch weiter geben, vielleicht sitzt Ihr auch jetzt verzweifelt vor eueren Rechnern und denkt euch, warum bin ich nicht doch bei Windows geblieben, oder warum klappt das alles nicht so wie ich das will ... und so weiter. So manche gedanken haben mich auch schon geprägt, aber wenn man das dann doch schafft, mit hilfe der Infos aus dem WWW, dann ist man so Stolz auf sich und vergisst auch gleich wieder die Verzweiflungsgedanken, und freut sich nur noch über seinen Rechner, der dann genau so läuft wie man das haben wollte. Viel Spaß beim lesen und ich hoffe, ich kann euch weiterhelfen.

Wie kam ich dazu

Ich habe ja auch noch gar nicht erklärt, warum ich diese Sache mit dem Wireless LAN und der Access Point überhaupt gemacht habe. Ich hatte folgendes Problem. Telefonanschlüssen haben wir in fast jedem Zimmer, aber wir haben ISDN und als Router für das Internet haben ich einen Server, der unter anderem auch E-Mail, Web, Datei-, und auch als Druckserver eingesätzt wird. Also konnte ich das Laptop meiner Frau nicht so einfach an die Telefonleitung klemmen und das sie einen eigenen Telefonanschluß bekommen. Zudem kommt ja auch, das 2 Leitungen verschwendet werden und die Kosten sind auch noch erhöhter, wenn wir beide uns im Internet aufhalten. Und einen PCMCIA ISDN Karte kostet fast schon das dreifache wie einen gute Wireless Karte. Über ein paar Strommodeme habe ich auch schon nachgedacht, aber die sind auch fast doppelt so teuer wie Wireless und genau wie bei der PCMCIA ISDN Lösung würde auch wieder ein Kabel mehr aus dem Laptop hängen. Das war alles keine schöne Lösung für mich. Eine Wireless LAN Karte (Level-One WPC-0300V2) hatte ich schon zu Hause und habe somit auch diese Karte ausprobieren können, ob und wie gut diese unter Linux läuft. Sie lief auch sofort auf SuSE Linux 9.1. Jetzt ergab sich folgendes:

- Ich hatte schon einen PC-Card zu Hause die auch unter Linux lief.

- Einen Access Point oder gar einen Router wollte ich nicht, da es die meisten Router nur für DSL gibt, ich mir DSL aber nie anschaffen möchte und die Access Points sind genau so groß wie die Router, haben aber keine eingebauten Switch und sind 5 EUR günstiger als ein Router. Zudem kommt dann auch noch der verschwendete Platz auf oder unter dem Schreibtisch, oder halt 2 Löcher mehr in der Wand.

- Diese Technik wird nicht jeden Tag genutzt sondern nur ein mal in der Woche, auf das Jahr hochgerechnet.

- Eine weitere Karte von Level-One (WNC-0300V2) für das PCI-Bussystem sollte mich kosten: 46,77EUR ein Access Point ca. das 3 fache, für nur ein Client.

- Mein Server muß sowieso laufen, wenn einer in das Internet möchte.

- Wireless LAN Karte für den Server, der mit dem Laptop im Ad-Hoc Mode betrieben werden.

Zuvor testete ich in der Arbeit auch zwei Rechner mit WLan, wie weit ich komme, zu Hause sollte das nur 2 Zimmer weit sein, was in der Arbeit auch überhaupt kein Problem war. Ich bestellte die PCI Karte und baute diese in meinem Server ein. Mit meinem SuSE-Linux 9.0 System funktionierte die Karte zwar, wenn man diese zu Fuß konfigurierte, sie wollte aber nicht per init scripts starten und somit auch nicht beim Hochfahren des Systemes. Nach einem Yast Online-Update (susi:~ # yast online_update) lief dann auch alles einwandfrei. Nach ein paar Tests mußte ich herausfinden, das der Ad-Hoc Mode gar nicht so toll ist und die Verbindung auch nicht geht. Nach ein paar tagen Recherche im Web mußte ich feststellen, das die Hersteller den Ad-Hoc Modus lange Zeit vernachlässigt haben und das der auch sehr selten und auch mehr schlecht oder gar nicht funktioniert. Nach ein paar Aussagen von Experten sollte man den Ad-Hoc Modus gar nicht betreiben.

Na toll, jetzt hatte ich mir die Karte geholt, und mußte auch sofort wieder feststellen, das was

ich mir gedacht habe gar nicht geht, dank WLan. Also fing ich an, mich über Linux und WLan als Access

Point zu informieren, aber die Infos waren dürftig und wenn es welche gab, dann auch nur für WLan Karten

mit dem Prism2/2.5/3 Chips und das zusammen mit dem Programm "hostap". Doch ich fand einen

Artikel,

der mich veranlaßte etwas aus zu probieren. Ich veranlaßte den Treiber die WLan Karte in den Access

Point Modus zu schalten und nach paar versuchen und ein paar recherchen habe ich es dann auch geschaft,

die Karte im Linuxserver als Access Point zu betreiben.

Zwar bekam ich dann auch wieder andere

Probleme, die haben aber auch nichts mit der Realisierung des Projektes zu tun, sonder mit dem WLan

selber. Ich komme einach nicht durch zwei Wände hindurch. Ich habe mir auch einen Access Point

ausgeliehen um damit auszuprobieren, ob das mit diesem geht. Ein Access Point oder Router sendet mit

einer Leistung von max. 50dBi und die Karte nur max. 30dBi. Zwar bekam ich mit dem Access Point unter

Linux, es ging aber keinen Daten durch. Da kam überhaupt nichts. Also komme ich sowohl mit dem Access

Point als auch mit der PCI Karte nur max. ein Zimmer weit. Die wände sind einfach zu dick.

Aber jetzt geht es erst einmal um das Projekt selber, im Schlußkommentar könnt Ihr dann mehr zu meiner

Meinung über WLan lesen.

Aber jetzt erst mal viel Spaß beim lesen.

Hardware

Zu meiner Hardare, sie ist zwar nicht die neuste aber sie tut auch Ihren Dienst und sie reicht mir auch völlig.

Der Server "susi":

- Betriebssystem: SuSE Linux 9.2 professional

- Prozessor: AMD Athlon 700MHz

- Speicher: 768MB RAM

- Grafikkarte: Elsa [RIVA TNT2/TNT2 Pro]

- SCSI Adapter: Adaptec AHA-2940U/UW/D / AIC-7881U

- Festplatte: 160.000MB ATA-66 und 200.000MB ATA-66

- Wechselmedien: 1,44MB Diskettenlaufwerk

- CD-ROM Laufwerk: PLEXTOR PX-20TS SCSI-II

- CD-ROM Brenner: TEAC CD-R58S (8xSchreiben) SCSI-II

- Sicherungsmedium: HP35470A DDS 4mm DAT-Bandlaufwerk SCSI-II

- Netzwerkkarten: D-Link DFE-530TX rev. A [Rhine-II] (Ethernet) und LevelOne VNC-0300V2 (Wireless), Elsa AG QuickStep 1000 (ISDN)

- Drucker: HP LaserJet 4L

Die Arbeitsstation "powerws":

- Betriebssystem: SuSE Linux 9.1 professional

- Prozessor: AMD Athlon 700MHz

- Speicher: 768MB RAM

- Grafikkarte: Elsa [RIVA TNT2/TNT2 Pro]

- SCSI Adapter: LSI Logic / Symbios Logic 53c875J UltraWide

- Festplatte: zwei 40.000MB ATA-66

- Wechselmedien: 1,44MB Diskettenlaufwerk und 100MB ZIP Laufwerk (extern) SCSI-II

- CD/DVD-ROM Laufwerk: PLEXTOR PX-116A2

- CD/DVD-ROM Brenner: PLEXTOR PX-712A

- Sicherungsmedium: HP C1533A DDS2 4mm DAT-Bandlaufwerk SCSI-II

- Netzwerkkarten: D-Link DFE-530TX rev. A [Rhine-II]

- Drucker: Epson Stylus Color 760 USB/Parallel

- Soundkarte: Ensoniq ES1371 [AudioPCI-97]

- Scanner: Mustek Paragon 600 II CD SCSI-II

Das Laptop "schleppi":

- Betriebssystem: SuSE Linux 9.1 professional

- Modell: Toshiba Satellite 4080XCDT

- Prozessor: Intel Pentium II 366MHz

- Speicher: 128MB RAM

- Grafikkarte:

- Festplatte: 10.000MB ATA

- Wechselmedien: 1,44MB Diskettenlaufwerk (intern)

- CD-ROM Laufwerk:

- Netzwerkkarten: Level-One WPC-0300V2

- Soundkarte:

Das Laptop "lappi":

- Betriebssystem: Debian Woody 3.0r2

- Modell: Toshiba Satellite 100CDS

- Prozessor: Intel Pentium 100MHz

- Speicher: 40MB RAM

- Grafikkarte: Chips & Technologies CT65550

- Festplatte: 770MB

- Wechselmedien: 1,44MB Diskettenlaufwerk (extern)

- CD-ROM Laufwerk: 6x (intern)

- Netzwerkkarten: 3COM Megahertz 3CCFE574BT

- Soundkarte: 16Bit Stereo

Netzwerk Beschreibung

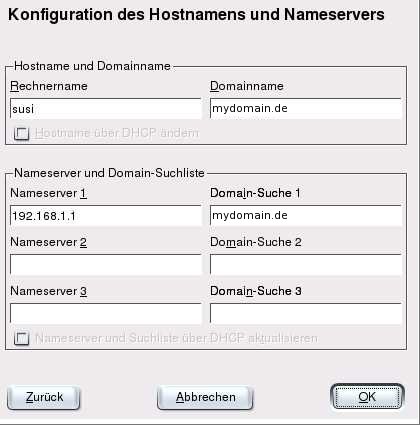

Wie auf der Zeichnung zu sehen ist, ist das Ethernet Netzwerk das mit der Adresse 192.168.1.0 und der Server "susi" besitzt die IP-Adresse 192.168.1.1. Das Wireless Netzwerk besitzt die Adresse 192.168.2.0 und die Wireless Netzwerkkarte ebenfalls im Server "susi" besitzt die IP-Adresse 192.168.2.1. Der einzige Client im WLAN ist der Laptop mit der IP-Adresse 192.168.2.10. Die ISDN Netzwerkkarte bezieht sich ihre Adresse von meinem Provider per DHCP und das System setzt auch die ISDN Netzwerkkarte dann auch als Defaultgateway wenn eine Verbindung zum Provider aufgebaut wurde. Der Server "susi" routet somit zwichen 3 Netzwerken, dem WLAN, dem Ethernet und dem Internet, das war schon so von mir gewollt. Auf dem Server ist die SuSEfirewall2 eingerichtet und auch der Web-Cache Squid (WWW Proxy) läuft, wobei man diesen aber nicht zwangsläufig für das Web braucht, man wird auch direkt in das WWW geroutet. Hat vielleicht auch den Vorteil, wenn man einen Rechner im Netz Online Updaten möchte, braucht man keine Variablen für den Proxy Server ein zu tragen. Das ist einen Geschmaks- und auch einen Sicherheitsfrage.

WLAN Karte einbinden mit yast2

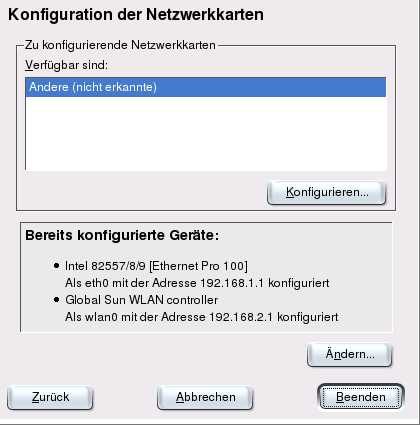

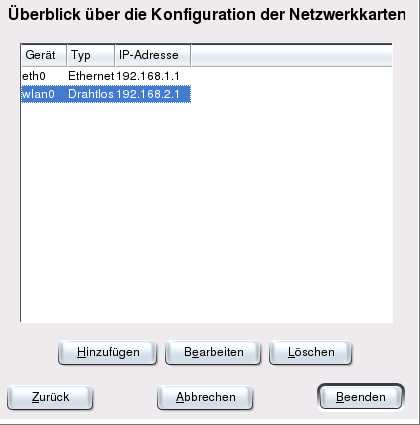

Nachdem ich die WLAN Karte in einen freien PCI-Slot steckte und das Gehäuse wieder geschlossen habe, benutzte ich das SuSE Tool "susi:~# yast2 lan" zum konfigureiren. SuSE-Linux 9.0 sollte die Karte auch sofort erkennen.

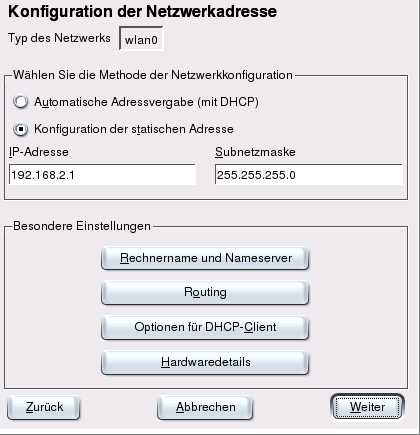

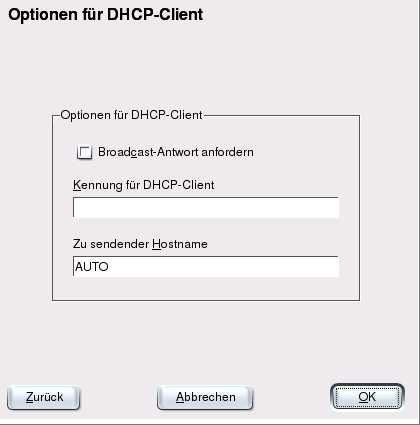

Allerdings wird die Karte von SuSE-Linux nicht als einen "Level-One" Karte erkannt, sondern als einen "Global Sun WLAN controller". So lange die Karte denn auch funktioniert und als Treiber das Modukl "ath_pci.o" geladen wird, kann es im prinzip ja auch völlig Wurst sein, was da steht. Man sieht auch gut, das die Karte als Schnittstelle "wlan0" konfiguriert ist und die IP-Adresse 192.168.2.1 mit der Subnetzmaske 255.255.255.0 besitzt.

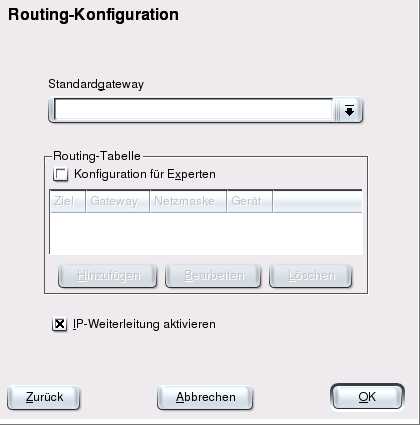

Eigentlich müßte hier die IP-Adresse der ISDN Netzwerkkarte eingegeben sein, damit der Weg nach draußen in das Internet gefunden wird. In früheren SuSE-Linux Versionen mußte man der ISDN Netzwerkkarte auch eine pseudo IP-Adresse verpassen (z.B. 192.168.0.99), die dann bei der einwähl des Provider gegen eine Temporäre IP-Adresse ausgetauscht wird und auf diese dann das "Standardgateway" verweist. Das ist bei den neueren Versionen nicht mehr nötig, dieses übernehmen für uns ein paar nette Scripte und das Masquerading des Netzwerkes übernimmt die SuSEfirewall für uns. Der Punkt kann getrost leer gelassen werden.

Aber vorsicht, wenn der Rechner jetzt nicht in das Internet routet, sonder in ein drittes Netzwerk, welche auch ein Standardgateway hat, dann muß selbstverständlich als "Standardgateway" hier die IP-Adresse dieser Gateway Rechners eingetragen werden, damit die Standardrouten gefunden werden. Der kleine Hacken vor "IP-Weiterleitung aktivieren" ist unbedingt erforderlich, da die TCP-IP Pakete nicht über das andere Gerät und somit nicht in das andere Netzwerk geleitet werden können.

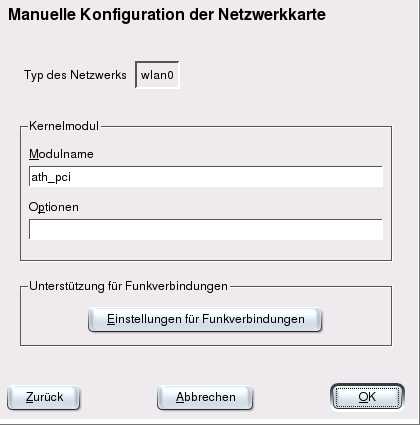

Bei der "Manuellen Konfiguration der Netzwerkkarte" kann man zusätzliche Optionen für das Modul angeben, oder gar ein ganz anderen "Modulnamen" angeben. Für die Level-One WNC-0300V2 ist das so schon in Ordnung und kann auch getrost stehen gelassen werden.

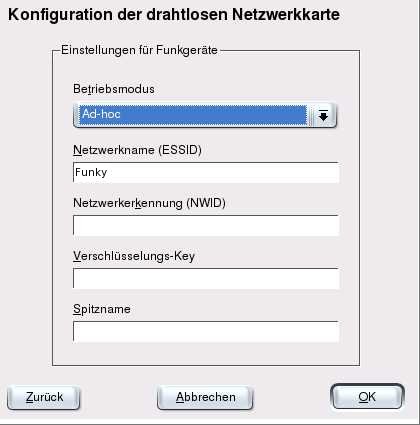

Geht man weiter unter dem Knopt "Einstellungen für Funkverbindungen", kann man spezielle Einstellungen für WLAN Karten machen. Bevor jetzt ein paar Leute aufschreien werden, da ich gar keine Verschlüsselung aktiviert habe, das ist richtig und auch von mir beabsichtigt, ich komme nicht ein mal meine zwei gewollte Zimmer weit mit dem WLAN gedönst, als habe ich wirklich keine Angst vor mißbrucht. Außerdem ist mein nähester Nachbar ca. 100 Meter weit weg. Aber für alle die, welche in einem mehr Personen Haus wohnen, die sollten schon einen Verschlüsselung der Verbindung nehmen.

Der "Betriebsmodus" kann da erste frei gewählt werden, ich habe den erst mal auf dem Modus "Ad-hoc" stehen gelassen. Der Betriebsmodus wird später anders geändert. Der WLAN "Netzwerkname" (ESSID) heist bei mir Funky, dieser kann aber frei gewählt werden, nur muß der Netzwerkname auch mit der Gegenstelle übereinstimmen. Also, in der Netzwerkkonfiguration auf dem Laptop "schleppi" muß auch in der ESSID der Netzwerkname Funky stehen, da die Karten sich sonst nicht im gleichen Netz befinden. Den Rest habe ich offen gelassen. Mit "OK" und noch mal mit "OK" gelangt man wieder in die Basiskonfiguration "Konfiguration der Netzwerkkarten" und bestätigt dann mit dem Knopf "Beenden", dann werden alles Einstellungen gespeichert und in das System übernommen.

Yast Online Update

Ist man Besitzer der SuSE-Linux 9.0 Distribution, dann sollte man jetzt als aller erstes ein

Yast Online Update tätigen, das es sonst probleme mit dem Start des Netzwerkgerätes "wlan0"

gibt. Bei jedem Systemstart oder einem "susi:~# rcnetwork restart" steht Hinter dem Netzwer Device

wlan0 ein faild. Startet man das Gerät komplett manuelle, dann funktioniert das auch, das muß irgende ein

Fehler in den Startscripten von SuSE sein, auf jedem Fall ist das Problemchen mit einem Yast Online

Update behoben. Man tippt in einem als Benutzer root den Befehl "susi:~# yast2 online_update" ein

und startet den Updatevorgang. Je nachdem wie lange das letzte Online Update her ist, und wie schnell die

Verbindung in das Internet ist, dem entsprechend kann der Updatevorgang lange dauern. Bitte habt da

gedund, aber es lohnt sich auf jedem Fall, denn mit dem Online Update werden auch die aktuellen

Security Patches in das System installiert.

Wenn das Online Update fertig ist, laufen noch ein paar Scripte und dann sollte man sein System neu

starten, da es auch sein kann, das ein neuer Kernel installiert worden ist und dieser erst beim nächsten

Start des Rechners aktiv wird.

Selber Hand anlegen

Ihr müßt die Datei "ifcfg-wlan" im Verzeichnis "/etc/sysconfig/network" in einem Texteditor öffnen, um diese bearbeiten zu können. Kleiner Nachtrag: Wenn Ihr die SuSE-Linux 9.1 Distribution habt, dann kann es durchaus sein, das der Name des Netztwerkdevices "ath0" heißt statt "wlan0". Daran wollte ich noch mal erinnern. Wenn Ihr nun dir Datei zum bearbeiten geöffnet habt, müßt Ihr unbedingt die Zeile "WIRELESS_MODE='Master'" anpassen. Egal welcher Wert da steht, Ihr müßt da "Master" eintragen.

BOOTPROTO='static'

BROADCAST='192.168.2.255'

IPADDR='192.168.2.1'

MTU=''

NETMASK='255.255.255.0'

NETWORK='192.168.2.0'

REMOTE_IPADDR=''

STARTMODE='onboot'

UNIQUE='lgGW.AhhFpcyV6B1'

WIRELESS_CHANNEL='9'

WIRELESS_ESSID='GoDD'

WIRELESS_MODE='Master'

WIRELESS_NICK=''

WIRELESS_NWID=''

WIRELESS_KEY=''

WIRELESS_POWER='off'

#WIRELESS_FREQ='2.452Ghz'

#WIRELESS_FREQUENCY='2.452Ghz'

#WIRELESS_IWPRIV_OPTIONS='mode 3'

Die anderen Werte könnt Ihr stehen lassen. All die Variablen in denen gar kein Wert steht

"''", die könnt Ihr getrost ganz weg lassen, oder wenn Ihr die erst gar nicht habt, braucht Ihr

diese auch nicht in die Datei zu schreiben. Ist aber ein schöner Überblick den man hat, um zu sehen

welche Parameter mal sätzen kann. Speichert die Datei ab und beendet den Texteditor. Damit die

Änderungen sofot aktiviert werden, startet man am besten das ganze Netzwerk einmal neu mit dem Befehl

"susi:~# rcnetwork restart" und schon startet das ganze Netzwerk einmal neu und übernimmt auch

die Änderung die wir gemacht haben.

Die WLAN Rechner, die den Access Point nutzen sollen/müssen, bei denen muß natürlich nicht

"WIRELESS_MODE='Master'" stehen, sondern die müssen so konfiguriert werden, als ob die an einem

Hardware Access Point oder Router verbunden wären. Dort muß dann also "WIRELESS_MODE='Managed'"

als Eintrag für die Varieble stehen. Der Client sollte mit dem Server/AP auch schon kommunizieren

können, am besten überprüft man dieses mit einem ping auf dem Server/AP "ping 192.168.2.1" und

dann eines auf die anderen Netzwerkkarte "ping 192.168.1.1". Bekommt der Client Rechner von

beiden Netzwerkkarten (wlan0 und eth0) des Server/AP einen Antwort, hat man alles richtig gemacht.

Wenn nicht, hat man irgendwo einen kleinen Fehler gemacht. Manchmal kann es weiter helfen, auch mal

ein Yast Online Update zu fahren. Was auch ein guter und sehr nützlicher Helfer ist, ist das Programm

"wavemon". Mit dem kleinen Programm kann man grafisch sehen, ob man eine Verbindung hat, wie der

Link Status, wieviel Daten Übertragen wurden usw. Das Programm ist auch bei der SuSE-Linux 9.0/9.1

Distribution dabei und sollte auch bei den anderen Distributionen on Board sein.

Ist man hier angelangt, hat man es geschaft, man kann den Server als Access Point benutzen und das Routen in das Internet klappt auch. Will man auch noch einen Konntakt von einem Netz in das anderen Netz, also 192.168.1.10 will/soll mit 192.168.2.10 Daten austauschen, dann muß man noch die SuSEfirewall etwas entschärfen. Dazu komme ich später noch.

Den smpppd mit kinternet Fehrnsteuern

Man kann sich das Leben auch wirklich sehr einfach machen. Wenn man keine Flatrate besitzt und

diese auch gar nicht brucht, kann man mit ein paar kleinen Handgriffen den Einwahlserver

(Den Router in das Internet) bequem von einem anderen Rechner aus steuern. Egal ob man eine DSL, Modem

oder ISDN Verbindung zum Internet besitzt. Mit dem "smpppd" Paket und dem kleinem Hilsprogramm

"kinternet", kann man die Einwahl zum Provider von jedem Rechner im Netzwerk aus steuern und auch

kontrolieren.

Tipp: Für die jenigen von euch, die zum einwählen den Punkt

"Dial on Demand" eingestellt haben, brauchen hier gar nicht weiter zu lesen, bei denen baut der

Server selbstständig einen Verbindung auf, wenn eine Anfrage aus dem Netzwerk kommt, die der Server nicht

selber beantworten kann. Manchen wollen das aber gar nicht oder scheuen eine erhöhte Telefonrechnung am

nächsten Monat. Ich glaube aber so mancher wird sich über die kleine Fehrnsteuerung sehr freuen.

Auf dem Server

Als erstes öffnet man die Datei "/etc/smpppd.conf" auf dem Router zum Internet in einem Texteditor.

# see "man smpppd" and "man smpppd.conf" for more information

#stop-on-disconnect = notdemand

open-inet-socket = yes

password = geheim

stop-on-disconnect = always

number-of-loglines = 250

Passt die Datei euch entsprechend an. In der Zeile "password = geheim" steht das Passwort für die Fehrnsteuerung. Das Passwort wird zwar im Klartext übermittelt und ist somit auch kein 100%'iger Schutz, aber sollte man doch diesen einstellen. Auch der kleinste Schutz kann einen Hürde sein, vorallen wenn es um Kosten geht. Die Zeile "stop-on-disconnect = always" sorgt dafür, das wenn der Client Rechner mal die Verbindung zum Server verliert, oder dieser einfach herunter gefahren wird ohne die Internet Verbindung zu trennen, trennt der smpppd diese dann automatisch. Wenn zur gleichen Zeit einen anderer Client Rechner die Internet Verbindung über die Fehrnsteuerung benutzt wird dieser diese nicht getrennt, da es ja noch einen aktiven Clienten gibt.

Auf dem Client

In der Datei "smpppd-c.conf" auf einem Client Rechner habe ich folgendes eingetragen.

# see "man smpppd-c.conf" for more information

server = susi.mydomain.de

password = geheim

Aber noch ist man nicht ganz fertig, einen Sache fehlt noch. Man muß Kinternet noch etwas nachhelfen. Am besten meldet man sich unter KDE auf dem Client Rechner an, von dem aus der Fehrnzugriff passieren soll.

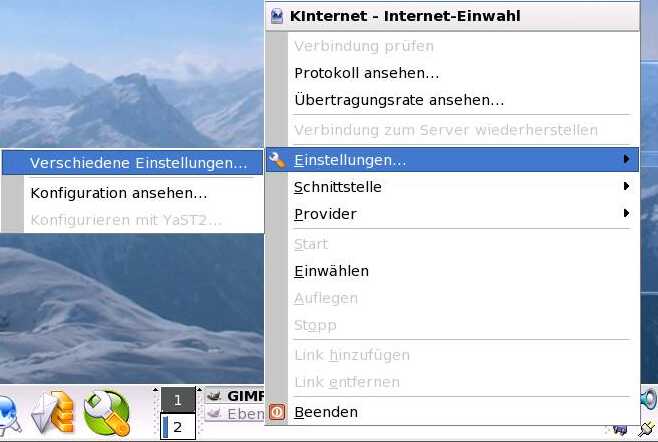

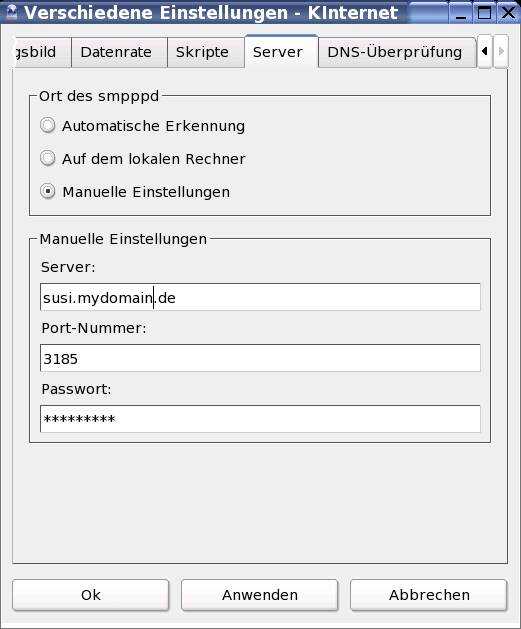

Ein klick mit der rechten Maustast auf das Kinternet Symbol unten rechts öffnet ein Menü, wo man unter "Einstellungen... -> Verschiedene Einstellungen..." wählt. Es öffnet sich ein Fenster, in dem man die verschiedensten Einstellungen vornehmen kann. Was für uns aber interessant ist, ist nur die Anbindung an den Server der fehrn gesteuert werden soll. Genau diese Einstellungen findet man unter dem Reiter "Server" den man auch anwählt.

Dort wählt man den Punkt "Manuelle Einstellung" und trägt in die Textfälder der Menuellen Einstellungen seinen Umgebung ein. In meinem Fall heist der Server "susi.madomain.de". Der Port lauscht auf der Nummer "3185" und sollte auch so eingestellt werden. Das Passwort für die Fehrnsteuerung ist das, welches wir uns der Datei "/etc/smpppd.conf" auf dem Server gewählt haben und auch auf den Client Rechner in der Datei "/etc/smpppd-c.conf" eingetragen. In unserem Fall war das Passwort "geheim".

Überprüfen sollte man noch, ob Kinternet auch das richtige gerät ausgewählt hat. Dazu wechselt man in den Reiter "Start" und überprüft dort ob unter "Interface" auch das in meinem Fall verwendete Gerät "ippp0" ausgewählt ist. Dieses Gerät wird dann bei jedem Start verwendet.

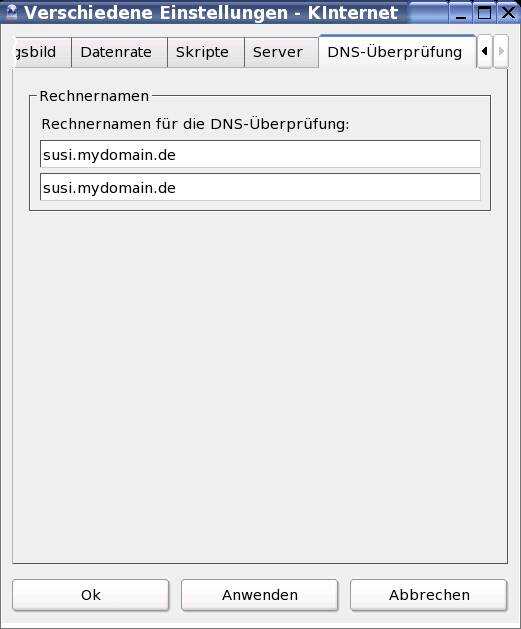

Fungiert der Server der die Einwahl steuert auch als ein DNS Server, dann kann man Kinternet diesen auch noch mitteilen, welcher Rechner für die Namensauflösung zuständig ist. Hat man den DNS Server schon bei der Netzwerkkonfiguration auf den Client Recher getätigt, ist dieser Schritt eigentlich überflüssig, da der DNS Server für das System der gleich ist wie für Kinternet ist. Ich habe diesen Schritt nur der Vollständigkeitshalber erwähnt.

So, jetzt noch einen klick auf den Knopf "Ok" und man hat es geschafft. Man ist fertig. Und, wenn die Verbindung zum Porvider richtig auf dem Server konfiguriert ist, kann man die Fehrnsteuerung gleich mal mit einem klickt der linken Maustaste überprüfen. Wenn der Server die Internetverbindung zum Provider aufgebaut hat, verändert sich das Symbol von Kinternet wie folgt:

Ein wieterer klick mit der linken Maustaste auf das verbundene Kinternet Symbol trenn dieser Verbindung

zum Provider sofort wieder. der Benutzer bekommt den Eindruck, als würde der Client Rechner die

Verbindung zum Internet selber aufbauen und wieder abbauen, als ob die ISDN Netzwerkkarte im lokalen

Rechner stecken würde. Das geht natürlich nicht nur mit ISDN Verbindungen sondern auch für DSL und Modem

Verbindungen. Meiner Meinung nach ist das eine echt schöne Sache und mit nur wenigen Handschritten

erlädigt. Und bedienen kann das jeder.

Ein wieterer klick mit der linken Maustaste auf das verbundene Kinternet Symbol trenn dieser Verbindung

zum Provider sofort wieder. der Benutzer bekommt den Eindruck, als würde der Client Rechner die

Verbindung zum Internet selber aufbauen und wieder abbauen, als ob die ISDN Netzwerkkarte im lokalen

Rechner stecken würde. Das geht natürlich nicht nur mit ISDN Verbindungen sondern auch für DSL und Modem

Verbindungen. Meiner Meinung nach ist das eine echt schöne Sache und mit nur wenigen Handschritten

erlädigt. Und bedienen kann das jeder.

Die SuSEfirewall Einstellungen

Ich werde hier nicht die komplette Konfigurationsdatei der SuSEfirewall druchgehen, ich glaube dafür bin ich auch nicht der richtige Man. Bei jeder Änderung in der SuSEfirewall muß ich auch 10 mal nachdenken wie ich die jetzt machen werde, oder muß mir ein paar Informationen aus dem WWW besorgen. Sehr Viel weiter geholfen hat mir immer die Website von von der Linux-Ecke mit ihrem Artikel über die Konfiguration der SuSEfirewall (Ungebetene Gäste - einfach ausgespert!). Den Artikel gibt es in deutscher und englischer Sprache. Ich kann den Artikel jedem ans Herz legen, der selber keine Lußt oder Zeit hat sich einen eigene Firewall mit iptables zu stricken, sich aber auch noch nie richtig mit der SuSEfirewall beschäftigt hat oder recht früh das Hantuch geschmissen hat. Hier beziehe ich mich nur auf die Parameter der SuSEfirewall, die auch für mich relewant waren und den Leute langes suchen nach Fehlern ersparen will.

Die Konfiguartionsdatei der SuSEfirewall liegt im Verzeichnis "/etc/sysconfig/" und heist dort "SuSEfirewall".

Unsere ISDN Netzwerkkarte die die Verbindung in der Internet regelt ist das externe Gerät, deswegen wird im ersten Wert ippp0 eingetragen. Das ippp0 steht für die erste ISDN Netzwerkkarte. Wenn wir eine DSL Verbindung hätten, würde hier nicht eth0, oder eth1 stehen, sondern ppp0 oder dsl0. Bei einem normalen Modem würde ebenfalls ein ppp0 stehen. Der zweite Wert gibt die Internen Geräte an. Die Netzwerkkarten die sich im lokalem Netzwerk befinden, das sind bei mir die Ethernet und die WLAN Karte. Beide habe ich in der Firewall kenntlich gemacht.

FW_DEV_EXT="ippp0"

FW_DEV_INT="eth0 wlan0"

Das routen in die übergeordnete oder nebenstehende Netzwerk und das Internet wollen wir doch auf jedem Fall habe. Hier muß ein Yes eingetragen werden.

FW_ROUTE="yes"

Dieser Wert schaltet das Masquerading erst ein.

FW_MASQUERADE="yes"

Hier habe ich meinen beiden Netzwerke eingetragen, die nach außen hin Maskiert werden sollen. Das sind bei mir nur die beiden Netzwerke. Man kann auch den Wert 0/0 da stehen lassen, das macht auch keinen unterschied. Der Ordnungshalber habe ich mal meine beiden Netzwerke eingetragen.

FW_MASQ_NETS="192.168.1.0/24 192.168.2.0/24"

Meine Firewall hab ich es nicht nötig von intern zu schützen. Dieser Wert kann die Firewall auch von internen Netzwerken aus schützen. Das mach vielleicht in großen Netzwerken sinn oder in Netzwerken in dem man auch einen Angriff von intern fürchten muß (Schulen, Unis, Öffentliche Netze, ...) aber nicht bei mir zu Hause. Gleich mal auf No stellen.

FW_PROTECT_FROM_INTERNAL="no"

Dieser Wert soll alle laufenden Prozesse schützen. Das klingt doch sehr nützlich und deshalb auch gleich mit ein Yes eintragen.

FW_AUTOPROTECT_SERVICES="yes"

Den NTP Dienst habe ich es erlaubt von außen erreichbar zu sein, ist für mich aber nur für reine Testzwecke gemacht worden. Bietet man im Internet keine Dienste an (Web, FTP) sollten diese Werte auch leer sein.

FW_SERVICES_EXT_TCP="ntp"

FW_SERVICES_EXT_UDP="ntp"

Dieser Wert wird der DNS erlaubt, das macht auch sin. Der Server selber ist auch ein DNS Server.

FW_SERVICE_DNS="yes"

Dieser Wet erlaubt es DHCP-Clients ihre IP Adresse zu beziehen. Der Server ist ja auch ein Einwahlserver für das Internet, welche sich nach dem einwählen in das Internet seine IP-Adresse vom Provider abholt. Deswegen muß der Welt auf Yes stehen.

FW_SERVICE_DHCLIENT="yes"

Ich habe keine DHCP Server deswegen kann ich diesen Wert auch auf No lassen.

FW_SERVICE_DHCPD="no"

Den Web-Cache Squid hab ich auch am laufen, der als Proxy in meinen beiden Netzwerken fungiert. Hier mußte ich diesen Wert aktivieren und deshalb gleich auf >es stellen.

FW_SERVICE_SQUID="yes"

Den Sambe Server hab ich auch am laufen, der soll aber auch nur in meinem Netzwerk bleiben. Ich habe hier den Wet No gesetzt.

FW_SERVICE_SAMBA="no"

Mit dem ersten Wert erlaube ich es der Firewall auf ICMP Echo Pings zu antworten, wenn ein ping die Firewall selber erreicht. Eine Demitalisierte Zone habe ich nicht, deshalb habe ich den zweiten Wert auf No gelassen. Mit dem dritten Wert habe ich der Firewall erlaubt ICMP Echo Pings in das Internet zu schicken.

FW_ALLOW_PING_FW="yes"

FW_ALLOW_PING_DMZ="no"

FW_ALLOW_PING_EXT="yes"

Diese Option hat mich schon etwas Suchzeit gekosten. Ich konne zwischen meinen WLAN und dem Ethernet einfach nicht pingen. Ich habe es auf falsche Routetabellen geschoben. Nach etwas herumprobieren an der Konfigurationsdatei habe ich es dann endlich herausgefunden, warum ich keine Verbindung zwischen meinen Rechner im WLAN und meinen Rechner im Ethernet bekommen habe. Die Variable FW_ALLOW_CLASS_ROUTING stand auf No und verhinderte das routen zwischen meinen beiden lokalen Netzwerken.

FW_ALLOW_CLASS_ROUTING="yes"

Ich glaube die beiden Wert sind schon ganz in Ordnung. Der erste Wert untersagt Broadcast und der zweite wert sagt der Firewall jeden Brodcast zu ignorieren.

FW_ALLOW_FW_BROADCAST="no"

FW_IGNORE_FW_BROADCAST="yes"

Den Tracerout habe ich auch erlaubt. Es ist mir schon des öfteren passiert, das ich mal ein Tracerout starten mußte.

FW_ALLOW_FW_TRACEROUTE="yes"

Habe ich hier was vergessen, oder mich vertan oder verdreht, habt Ihr noch eine Info für mich oder hab ich was falsch wiedergegeben oder vielleicht selber falsch verstanden, bitte sagt mir bescheid, damit ich den Fehler korregieren kann und ich nicht was falschen den Leuten vermittlere. Ich danke euch für die Tipps schon mal im vorraus und ich hoffe, das ich so manchen von euch doch gut weiter helfen konnte.

Written by van GoDD

Für weitere Tipps oder Verbesserungsvorschläge bin ich euch sehr dankbar. Ich halte meine Website aber nicht so super aktuell, bitte habt da etwas Nachsicht mit mir.